Das Extrahieren von Daten auf LinkedIn ist gar nicht so einfach. Möchte man Daten von LinkedIn auslesen, stößt man schnell auf eine Anmeldesperre. Während man sich öffentliche Profile mit einem LinkedIn Scraper ansieht, geht plötzlich nichts mehr. Der herkömmliche Browser funktioniert hingegen einwandfrei. Man stellt sich die Frage, warum es plötzlich nicht mehr funktioniert. Der Grund dafür sind die Abwehrmaßnahmen von LinkedIn.

Diese Maßnahmen gehen weit über die normale und einfache IP-Sperre hinaus. LinkedIn kombiniert die Verhaltenserkennung, fortschrittliches Fingerprinting und eine Echtzeit-Betrug Bewertung, um automatische Skripte und Bots zu bekämpfen. Im folgenden Beitrag wird aufgezeigt, wie LinkedIn Web Scraper abhält Daten zu extrahieren. Gleichzeitig wird gezeigt, wie man mit der Vorlage von Octoparse einfach LinkedIn Daten extrahieren kann.

Warum werden eigentlich Daten von LinkedIn extrahiert?

Die Frage “Welche Daten können bei LinkedIn wichtig sein?” ist einfach zu beantworten. In den öffentlichen LinkedIn Profilen sind die Daten von Unternehmen gespeichert. Diese Daten schaffen den Unternehmen Vorteile im Wettbewerb. Liest man diese Daten aus, kann man professionelle Daten erhalten um

- Eine Vertriebs-Akquise zu erstellen

- man kann Kontaktdaten vervollständigen, die Programme des Unternehmens besser verstehen und Entscheidungsträger einfacher identifizieren

- Rekrutierungs-Informationen zu erhalten

- einfacher den Qualifikationsbedarf analysieren, Einblicke in die Trends des Arbeitsmarktes erhalten und einiges mehr

- Die Marktforschung zu vereinfachen

- die Abwanderung von Talenten und die Personalbeschaffung der Mitbewerber analysieren, das Wachstumsmuster der Branche feststellen

- Eine Wettbewerbsanalyse erstellen

- die Teamstrukturen untersuchen, Anzeichen für eine Expansion des Unternehmens erkennen, strategische Schritte einfacher überwachen

Auf LinkedIn befinden sich berufliche Daten, die für jedermann öffentlich sichtbar sind. Diese Daten werden jedoch mit hohen Sicherheitsvorkehrungen sehr gut geschützt. Der Zugriff auf diese Daten selbst stellt aber keine Herausforderung dar. Die Herausforderung besteht darin, große Datenmengen unbemerkt von LinkedIn auszulesen.

Warum man ohne richtigem LinkedIn Profile Scraper scheitert

Wie bereits erwähnt, besitzt LinkedIn ein sehr hohes und sicheres Sicherheitssystem. Dieses ausgezeichnete Sicherheitssystem hindert einen herkömmlichen Web Scraper daran, die öffentlichen Daten auf LinkedIn auszulesen. Schon nach wenigen Aufrufen spricht die Authentifizierungsbeschränkung an und fordert eine Anmeldung. Wird diese Anmeldung nicht vorgenommen, werden Daten verschleiert und der Nutzer blockiert.

Neben dieser Analyse des Verhaltens benutzt LinkedIn zusätzlich fortschrittliche Techniken zur Identifizierung der Anfragen. Dabei werden die Herkunft und Qualität der IP-Adresse, Cookies, browserspezifische Header und Geräte-Attribute ausgewertet. LinkedIn kombiniert alle diese Faktoren, um den Betrugswert für jeden einzelnen Besucher festzustellen.

Versteht man diese Einschränkungen, erhält man die Grundlage, um diese technischen Lösungen und Strategien umgehen zu können. Der LinkedIn Profile Scraper zum Beispiel kennt diese Faktoren und umgeht sie automatisch.

Eine kurze Erklärung zu den Sicherheitsmaßnahmen im Überblick:

1. Die Verhaltensverfolgung

Das Nutzerverhalten wird von LinkedIn analysiert und mit jeder neuen Anfrage verglichen. Ein Web Scraper fällt aus dem Grund sofort auf, weil er sich nicht wie ein normaler echter Nutzer verhält. Der Unterschied zu einem echten Nutzer ist:

- der Zeitpunkt der Anfrage – ein echter Mensch sieht sich keine 100 Profile in kurzer Zeit an, ein Bot kann das in wenigen Sekunden

- die Mausbewegungen – während sich ein Mensch mit den Bewegungen der Maus natürlich zeigt, macht ein Bot keine Mausbewegungen

- das Navigationsmuster – ein echter Nutzer klickt, scrollt und pausiert, wenn er etwas liest, der Bot tut so etwas gar nicht

- der Navigationsablauf und Referrer – menschliche Nutzer navigieren über die bestehenden Links, zum Beispiel über Suchseiten, der Bot hingegen fordert ohne Umwege direkt die URL an

Die Erkenntnis aus diesen Fakten: Verhält sich ein Web Scraper nicht wie ein Mensch, entdeckt ihn LinkedIn sofort. Damit man nicht entdeckt wird, benötigt man einen LinkedIn Profile Scraper, der das menschliche Verhalten nachahmt. Hier kommt Octoparse ins Spiel. Mit der angebotenen Vorlage von Octoparse kann man LinkedIn Daten problemlos auslesen.

2. Der Authentifizierungsaufwand

LinkedIn kann durch die umfangreichen Datenbestände den Zugriff darauf sehr einfach einschränken. Authentifiziert der Nutzer sich zum Beispiel nicht, erfolgt sofort eine Einschränkung. Die Auswirkung ist durch eine Anmeldesperre nach wenigen Profil-Aufrufen erkennbar.

Ein anonymer Besucher wird zum Beispiel aufgefordert, sich anzumelden, um die verdeckten Daten einsehen zu können. Durch diese sehr strenge Authentifizierungsbarriere erhält LinkedIn eine sehr starke Verteidigung. Scraping wird damit einfach unterbunden. Einige der häufigsten Beispiele im Folgenden:

- Firmendaten – die meisten werden nur dann angezeigt, wenn man sich angemeldet hat

- Profil-Aufrufe – nach rund 5 Aufrufen wird von LinkedIn die Anmeldung angefordert

- die Suche – ohne Anmeldung kann keine Suche durchgeführt werden

- der Hinweis für das Einloggen – Datenauslesen, wenn man sich eingeloggt hat ist gegen die LinkedIn Nutzungsbedingungen und kann die Sperre des Kontos auf Dauer auslösen

3. Das anfordern von Fingerabdrücken

LinkedIn prüft nicht nur das Verhalten, sondern auch den technischen Fingerabdruck des Nutzers. Bei dieser Überprüfung werden mehrere Signale ausgewertet, die mit einem Skript nur sehr schwer gefälscht werden können:

- Die TLS-Analyse – Bei einer Anfrage an den Webserver erfolgt die Durchführung eines TLS-Handshake. Das bedeutet, dass ein Fingerabdruck durch diesen Handshake mit dem Namen JA3 erstellt wird. Dieser Fingerabdruck wird von LinkedIn mit dem “normaler” Nutzer verglichen

- Die IP-Adressen-Qualität – es wird überprüft, ob die IP-Adresse von einem echten Internetanbieter stammt, etwa von einem privaten Haushalt, einem Hosting-Netzwerk oder von einem Rechenzentrum

- Cookies und Header – hierbei erfolgt die Überprüfung, ob ein Standard-Browser-Header oder ein Cookie von normalen Nutzern verwendet wird, Cookie-Ketten entstehen in der Regel bei der natürlichen Navigation bei der Webanwendung

- Die Geräte-Fingerabdrücke – hier wird überprüft ob die Browser-Attribute dem realen Browser entsprechen, dazu zählen zum Beispiel die Hardware-Fähigkeiten des Gerätes, die Metadaten des Browsers, das Betriebssystem und die Version und andere Spezifikationen, die den Wetten eines herkömmlichen Browsers nicht entsprechen

Die Bewertungslogik

Die oben genannten Signale werden für jeden Nutzer kombiniert, um einen Betrugswert zu ermitteln. Dieser Betrugswert kann anschließend mit dem Nutzungsmustern von echten Nutzern verglichen werden. Aufgrund dieses Vergleichs entscheidet LinkedIn danach, ob eine Anfrage als legitim bestätigt werden kann.

Wird die Anfrage als verdächtig eingestuft, wird sie gemeldet oder sofort blockiert. Zusammengefasst wird jede einzelne Anfrage von LinkedIn überprüft auf ihre Echtheit, bevor die Daten angezeigt werden. Weichen die Daten nur ein wenig ab, dann erfolgt die Aufforderung zur Anmeldung oder eine Sperre.

Wie können LinkedIn Daten extrahiert werden?

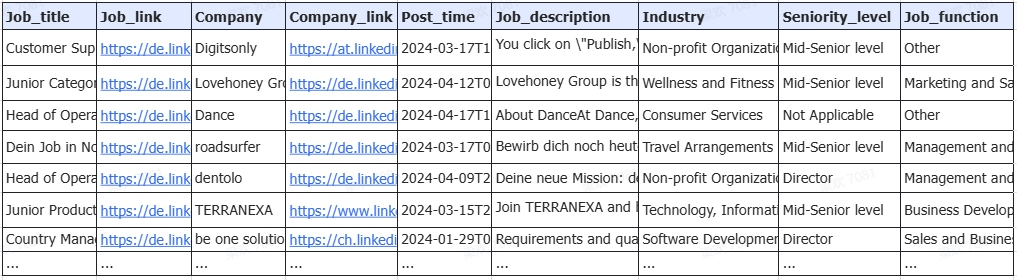

Bei LinkedIn handelt es sich um eine Single Page Anwendung. Das bedeutet, dass Daten durch verschiedene Methoden geladen werden. Der LinkedIn Scraper von Octoparse, die Vorlage, liest die Daten durch verschiedene Ansätze aus. Dabei wird das Verhalten eines echten Nutzers imitiert.

Schritt für Schritt Anleitung, um LinkedIn Daten auszulesen

Octoparse bietet für das LinkedIn Daten extrahieren eine fertige Vorlage. Mit dieser Vorlage kann das Daten auslesen auf LinkedIn einfach und unkompliziert durchgeführt werden.

1. Octoparse aufrufen und die Vorlage für LinkedIn aufrufen.

https://www.octoparse.de/template/linkedin-job-search-scraper-by-url

2. Die URL der LinkedIn Seite in die Suchleiste eingeben.

3. Die automatische Erkennung aktivieren, damit Octoparse die Datenfelder scannen und dadurch erkennen kann.

4. Im Vorschaumodus die Datenfelder im Workflow anpassen.

5. Falls notwendig, eine Seitennummerierung einrichten.

6. Das Datenauslesen beginnt mit einem Klick auf “Ausführen”. Dabei kann gewählt werden, ob die Ausführung in der Cloud oder lokal durchgeführt wird.

7. Die ausgelesenen Daten exportieren, wenn der Vorgang beendet wurde. Mit einem Klick auf “Exportieren” können die Daten in CSV, Excel oder JSON gespeichert werden.

Einige wenige Eingaben und Klicks sind wir hier ersichtlich ausreichend, um Daten aus LinkedIn auszulesen. Die gespeicherten Daten können danach einfach analysiert und weiterverarbeitet werden.

Fazit

LinkedIn Daten auslesen stellt viele vor eine große Herausforderung. Die Daten werden bei LinkedIn nämlich durch verschiedene Sicherheitsmaßnahmen gut geschützt. Um als Unternehmen Daten für strategische Optimierungen, Rekrutierung von Personal und Marketingmaßnahmen vorzunehmen, muss das richtige Tool eingesetzt werden. Normale Web-Scraper kommen in der Regel nicht an das gewünschte Ziel.

Octoparse bietet unter den 500 vorgefertigten Vorlagen für einfaches Scraping auch eine Vorlage für das Scrapen von LinkedIn-Daten an. Mit dieser Vorlage können Nutzer mit wenigen Eingaben und Klicks rasch die gewünschten Daten aus LinkedIn auslesen. Durch das Imitieren der natürlichen Navigation auf LinkedIn wird das Blockieren bzw. Sperren des Web Scraper vermieden. Einfacher geht das Daten auslesen auf LinkedIn nicht.

Octoparse kann zudem als KI-gestützter Web Scraping Assistent dienen. Web Scraping Tool Free/kostenlos ist mit Octoparse 14 Tage möglich. Testen Sie das Web Scraping Tool noch heute!

Wenn Sie Probleme bei der Datenextraktion haben oder uns etwas Vorschlägen geben möchten, kontaktieren Sie bitte uns per E-Mail (support@octoparse.com). 💬

FAQs

Die häufigsten Fragen für das Datenauslesen auf LinkedIn werden hier kurz beantwortet. Damit können Sie, ohne vorher Antworten suchen zu müssen, das Extrahieren rasch durchführen.

Was genau ist eine fertige Vorlage für den LinkedIn Profil Scraper?

Eine fertige Vorlage von Octoparse ist ein gebrauchsfertiges Werkzeug, mit dem das Extrahieren von LinkedIn Daten einfach durchgeführt werden kann. Die Vorlage vereinfacht den Prozess dadurch, dass sie bereits an die Sicherheitsmaßnahmen von LinkedIn angepasst wurde und einen natürlichen Nutzer imitiert.

Wie funktioniert der Octoparse LinkedIn Profile Scraper?

Der LinkedIn Profile Scraper von Octoparse greift auf die Daten auf LinkedIn zu. Dabei werden die vorher festgelegten Spalten ausgelesen. Zu diesen Daten zählen Kontaktinformationen wie zum Beispiel E-Mail-Adressen oder links von Social Media Plattformen.

Ist das Auslesen der LinkedIn Daten legal?

Das Auslesen der LinkedIn Daten ist so lange legal, solange man sich an die Datenschutzrichtlinien von LinkedIn hält. Benutzer sollten daher immer sicherstellen, dass sie die erforderlichen Daten verantwortungsvoll behandeln und eine Berechtigung vorliegen.

Konvertiere Website-Daten direkt in Excel, CSV, Google Sheets und Ihre Datenbank.

Scrape Daten einfach mit Auto-Dedektion, ganz ohne Coding.

Scraping-Vorlagen für beliebte Websites, um Daten mit wenigen Klicks zu erhalten.

Mit IP-Proxys und fortschrittlicher API wird nie blockiert.

Cloud-Dienst zur Planung von Datenabfragen zu jedem gewünschten Zeitpunkt.

👉 Dieser Artikel ist ein Originalinhalt von Octoparse. Bitte geben Sie beim Teilen die Quelle an.